Выбор оптимальной структуры системы защиты информации

Приложение 2

Построение надежной и всеобъемлющей системы защиты информации вещь, несомненно, сложная и дорогая. Поэтому понятно желание руководителя любого ранга максимально надежно обеспечить конфиденциальность информации при минимальных затратах.

Естественно, что общая система защиты является достаточно разветвленной и включает в себя аутентификацию сотрудников, автоматическое разграничение их полномочий, защиту от несанкционированного доступа к информации (независимо от вида ее хранения), закрытие технических каналов утечки, а также ряд других элементов. Причем для каждого из этих элементов, как правило, необходимы свои технические средства защиты, в изобилии предлагаемые на российском рынке.

Таким образом, существует множество вариантов построения единой системы защиты конфиденциальной информации, отличающихся надежностью, быстродействием и ценой.

К сожалению, перечисленные факторы находятся во взаимном противоречии, и выбор конкретной комплексной системы защиты должен быть реализован на основе принципа «необходимой достаточности».

Применение этого принципа возможно только при наличии надежных показателей и критериев защищенности информации.

Этому требованию в полной мере отвечают оптимизирующие критерии, основанные на применении комплексных информационных показателей.

Методика их применения заключается в следующем:

I. Составляются различные варианты построения системы защиты, из которых необходимо выбрать одну наиболее предпочтительную.

II. Составляется список параметров, по которым сравниваются выбранные системы защиты.

В этот список, например, могут входить:

>• надежность системы;

>• быстродействие;

>• удобство ее прохождения зарегистрированными пользователями (ее прозрачность);

>• глобальность системы;

>• стоимость установки и поддержания.

Приведенный список может быть расширен в соответствии с задачами, возлагаемыми на систему защиты.

III. Устанавливается единая система оценки введенных параметров (например, 10-балльная). Показатель (оценка) должен быть тем выше, чем больше оцениваемый параметр отвечает интересам владельца системы защиты.

Так, например, чем выше надежность, тем параметр, ее оценивающий, ближе к 10, а чем выше цена, тем ближе к 1.

IV. Производится экспертная сравнительная оценка всех выбранных систем защиты по параметрам.

Пусть, например, имеется 4 системы защиты и каждой из них по каждому параметру выставляется оценка по 10-балльной системе.

Так, например, по параметру «I» (надежность) оценки могут быть расставлены следующим образом:

I11=3;I12=l;I13=8;I14=10.

Аналогично выставляются оценки по параметру «2» (быстродействие):

I21=1;I22=6;I23=3;I24=5.

по параметру «3» (прозрачность для зарегистрированного пользователя):

I31=9;I32=8;I33=2;I34=6.

по параметру «4» (глобальность системы):

I41=4;I42=5;I43=4;I44=4.

и по параметру «5» (стоимость):

I51=7;I52=8;I53=6;I54=9.

V. Полученные результаты заносятся в табл. П.2.1. Табл. П.2.1 анализируется по столбцам, и рассчитывается комплексный показатель защищенности для каждой из систем по формуле:

Таблица 17.2.1. Оценка частных параметров сравниваемых систем

Номер оцениваемого параметра /Номер системы защиты

/1 /2 /3 /4

1 /3 /1 /8 /10

2 /1 /6 /3 /5

3 /9 /8 /2 /6

4 /4 /5 /4 /4

5 /7 /8 /6 /9

![]() (1)

(1)

где j — порядковый номер системы защиты;

i — номер параметра, по которому производилась оценка;

n — количество оцениваемых параметров;

Iij— оценка i-гo параметра для j-й системы защиты;

Imax— максимальное значение оценки параметра (для рассматриваемого примера Imax =10).

VI. Полученные результаты заносятся в табл. П.2.2.

Таблица П.2.2. Комплексные показатели эффективности систем защити

Номер систем защиты /1 /2 /3 /4

Значение комплексного показателя /-4,89 /-3,95 /-4?46A6 /-2,23

VII. В соответствии с критерием оптимизации

maxjIэj. (2)

Выбирается j-я система, имеющая максимальное значение показателя Iэj. Для рассматриваемого примера эта система защиты № 4.

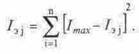

Вместо энтропийного показателя (1) в предложенной методике может быть использован другой информационный показатель, обладающий аналогичными свойствами. Это показатель, основанный на методе наименьших квадратов:

(3)

(3)

Таким образом, рассмотренная методика позволяет провести выбор оптимальной из имеющихся вариантов построения системы защиты на основе информационных показателей (1), (3) и критерия (2).